JSCU Summerschool 2026

27 juli - 7 augustus 2026

De datum voor de JSCU Summerschool van 2026 is bekend! Van maandag 27 juli tot en met vrijdag 7 augustus zal de JSCU Summerschool 2026 plaatsvinden. Zet het alvast in je agenda.

Hieronder staat nog de site van vorig jaar, binnenkort komt de nieuwe site online.

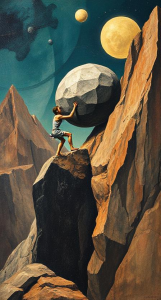

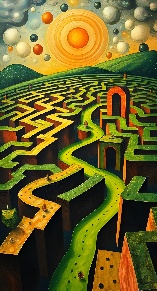

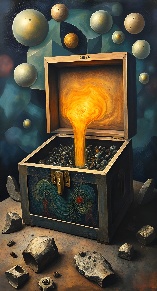

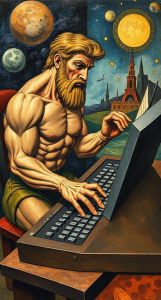

De nieuwe challenges van de JSCU Summerschool zijn live! Bereid je voor op een epische reis door de mythologische wereld, waarbij je je als een moderne Theseus een weg moet zien te banen door het cyberdoolhof. Doorsta jij de twaalf toetsen van Vimakles, durf jij de Doos van Pandora te openen en leid je vogel Roc naar het Rockconcert? Ontrafel de verhalen achter de mythes, los de challenges op en schrijf je in voor de JSCU Summerschool 2025!

Ook jij hebt nu de kans om deze zomer twee weken lang je weg te verliezen in het cyberlabyrint. Tijdens deze twee weken leer je alles over malware, forensics, blue teaming en red teaming, en van hunting tot hacking. Bezoek de pagina over je write-up insturen voor meer informatie over hoe jij jezelf kan aanmelden. De deadline om je write-up in te sturen is helaas verstreken.

Het Labyrint van Cyber Knossos

Druk op de pijltjestoetsen om te starten.

Of raak dit scherm aan.

-

Save the date: 27 juli - 7 augustus 2026

De datum voor de JSCU Summerschool van 2026 is bekend! Van maandag 27 juli tot en met vrijdag 7 augustus zal de JSCU Summerschool 2026 plaatsvinden.

-

Oplossingen

Zoals beloofd: we hebben een write-up gepubliceerd voor iedereen die benieuwd is hoe alle vlaggen gevonden hadden kunnen worden. Dank aan iedereen die mee heeft gedaan!

-

Deadline verstreken

De inschrijfdeadline voor de Summerschool is verstreken, maar we laten de challenges voorlopig online staan voor iedereen die het leuk vindt om ermee aan de slag te gaan. Binnenkort zullen we hier een write-up van alle challenges publiceren, zodat je kan zien hoe je alle vlaggen had kunnen vinden. Iedereen die iets heeft ingestuurd krijgt binnenkort bericht van ons.

-

Layered Services aangepast

Voor Layered Services of Asgard is een nieuwe versie van

scan.pcapgepubliceerd, omdat verschillende mensen last hadden van stabiliteitsproblemen. Hopelijk is dit op deze manier verholpen. Als deze problemen blijven spelen dan horen we het graag. -

3PC aangepast

Voor de Three Personal Charities challenge is een nieuwe versie van

tome.pdfgepubliceerd. Hierin isexecve(r1, r2, r3)vervangen doorexecve([r1], [r2], [r3])op de laatste pagina. Daarnaast is er een typo uitgehaald en is een hint toegevoegd voor wanneer je de wheel file niet geladen krijgt. -

Nieuwe website live

De nieuwe website voor de JSCU Summerschool van 2025 is live! Veel succes met de challenges. Eventuele errata zullen hier worden gepubliceerd, dus houd de website in de gaten voor updates.

-

Save the date: 28 juli - 8 augustus 2025

Save the date: De datum voor de JSCU Summerschool 2025 is bekend! Zet 28 juli tot 8 augustus alvast in je agenda. Komende lente worden de challenges gepubliceerd.

Wil je een bericht ontvangen als de challenges voor editie 2025 online staan? Stuur een mailtje naar het e-mailadres onderin deze pagina, dan houden we je op de hoogte wanneer het zo ver is.